Seguridad.¶

Existen múltiples acciones entorno a la seguridad que se escapan al ámbito de este módulo.

No obstante vamos a ver algunas de las pinceladas más importantes como administradores de un AD.

Controlar los administradores de los equipos locales.¶

-

Si un trabajador trabaja en su ordenador con una cuenta de administrador local nos puede ocasionar muchos problemas:

-

Puede ejecutar un virus (keylogger, sniffer, ransomware) que ponga en un aprieto a todo el sistema.

-

Es peor cuando los usuarios administradores son los mismso para muchos equipos locales, pues el atacante podría saltar fácilmente entre ellos.

-

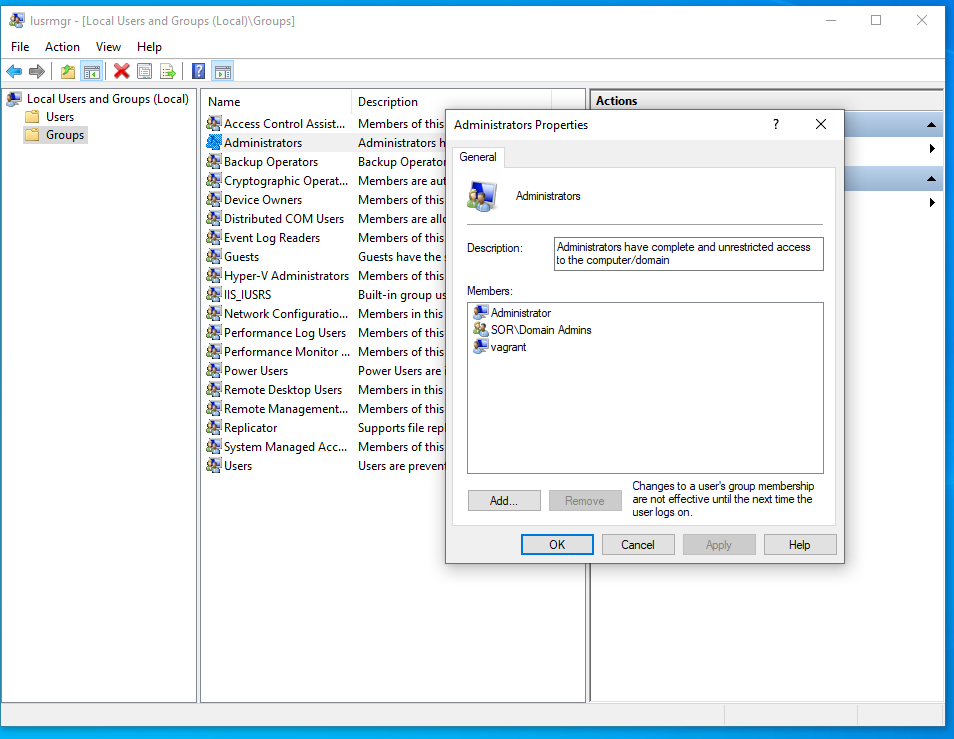

Comprobar qué usuarios pertenecen a un grupo local.¶

Dentro de "Local Users and Groups" podemos ver los grupos locales del sistema y los usuarios que pertencen a él.

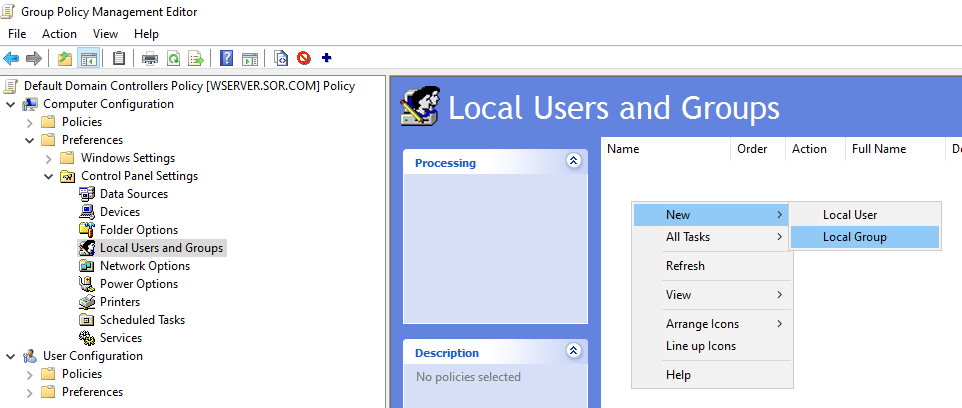

Eliminar todos los administradores locales de los equipos del dominio mediante una GPO.¶

Editamos una GPO y creamos una nueva política de grupos locales.

Esta política va a realizar lo siguiente:

-

Eliminamos cualquier usuario local que estuviera en el grupo de administradores.

-

Solo permite que los administradores del dominio sean también administradores locales.

-

Si alguien pone en un futuro su usuario como administrador cuando la GPO se refresque volverá a eliminarlo. Por lo que es una medida de control.

GPOs Recomendables.¶

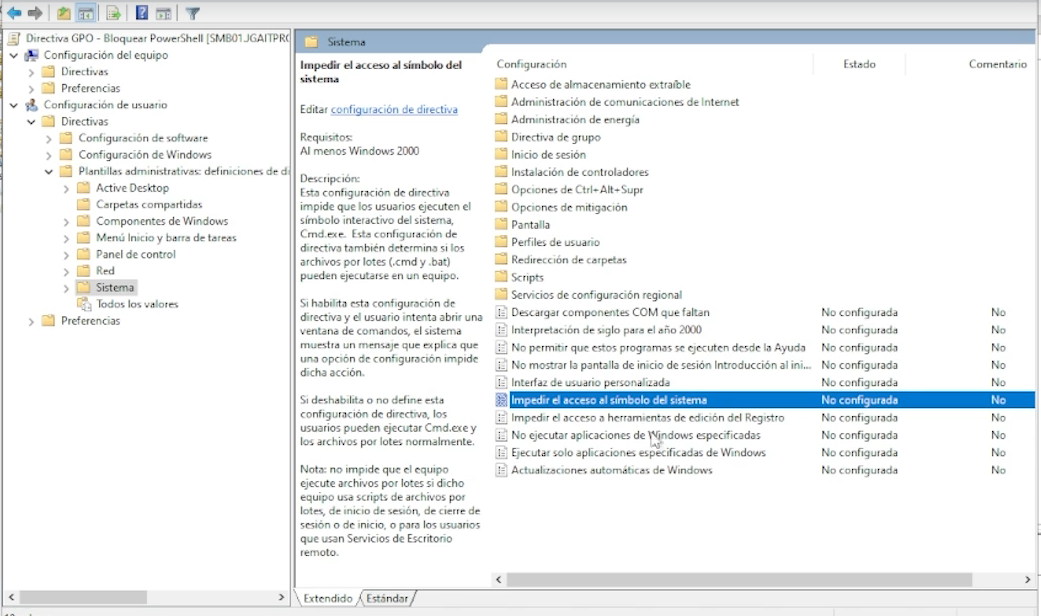

1. Bbloquear la consola (CMD) en los clientes.¶

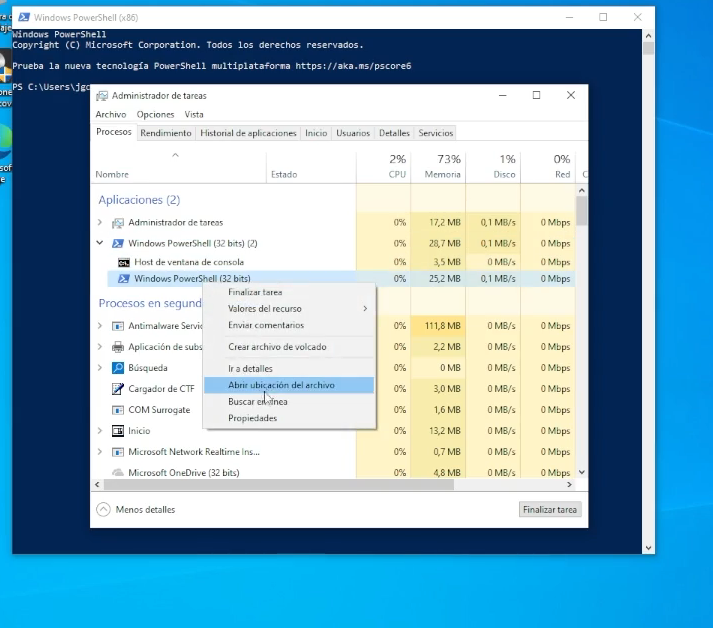

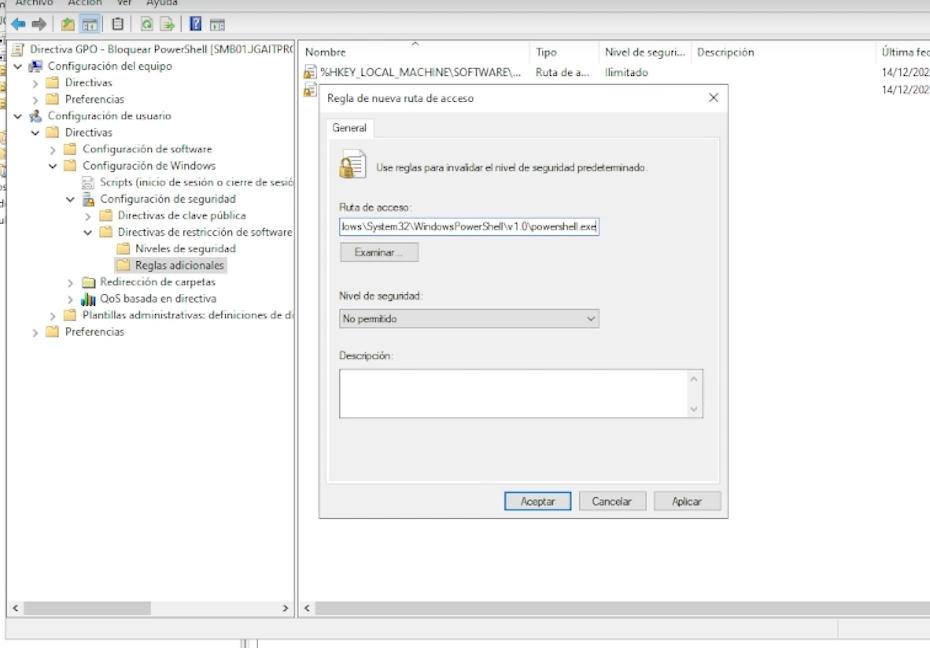

2. Bbloquear powershell en los clientes.¶

- Sacamos la ruta absoluta del ejecutable:

- Usamos la ruta absoluta para crear una directiva de software.

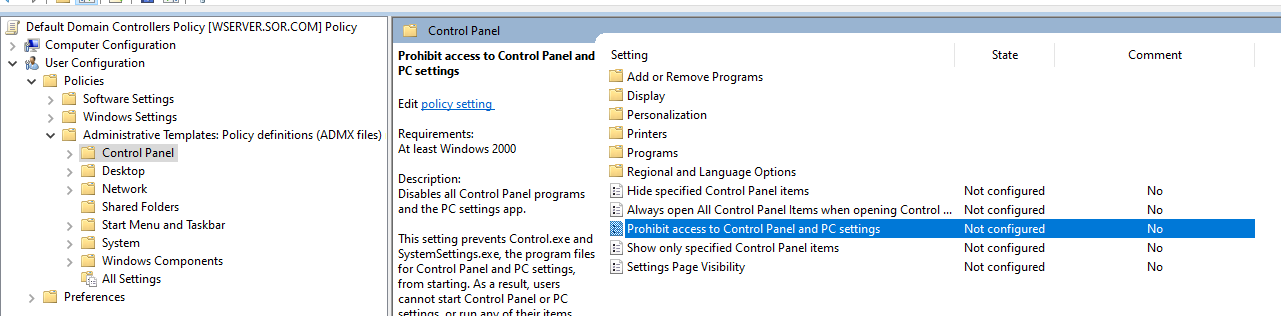

3. Bloquear el acceso al Panel de Control.¶

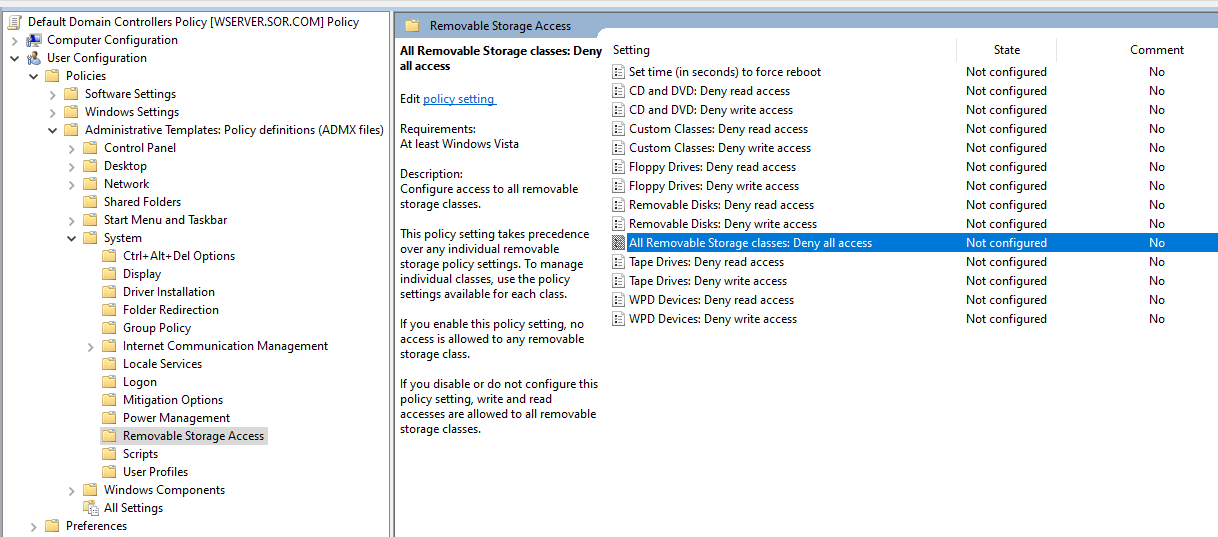

4. Evitar que inserten USBs.¶

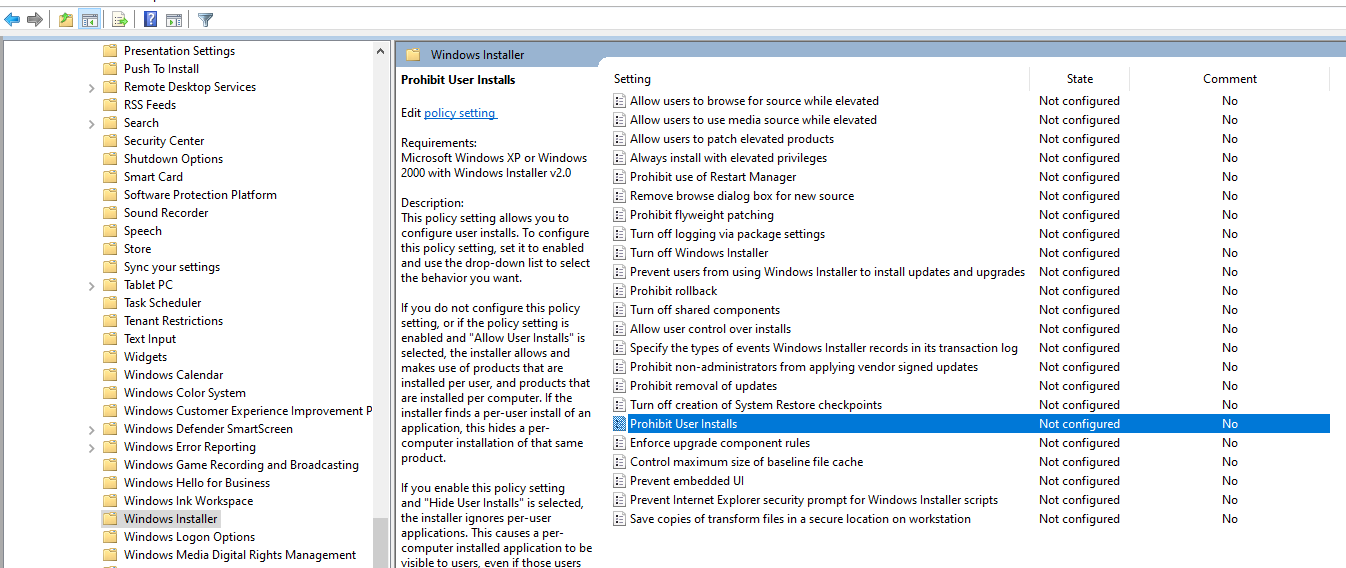

5. Evitar que instalen Software.¶

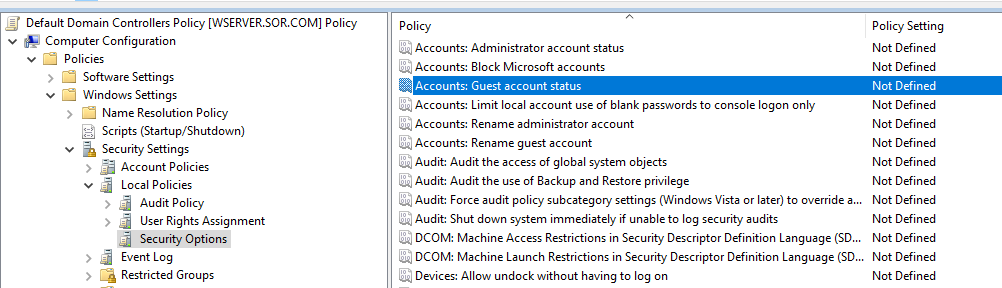

6. Deshabilitar los usuarios invitados.¶

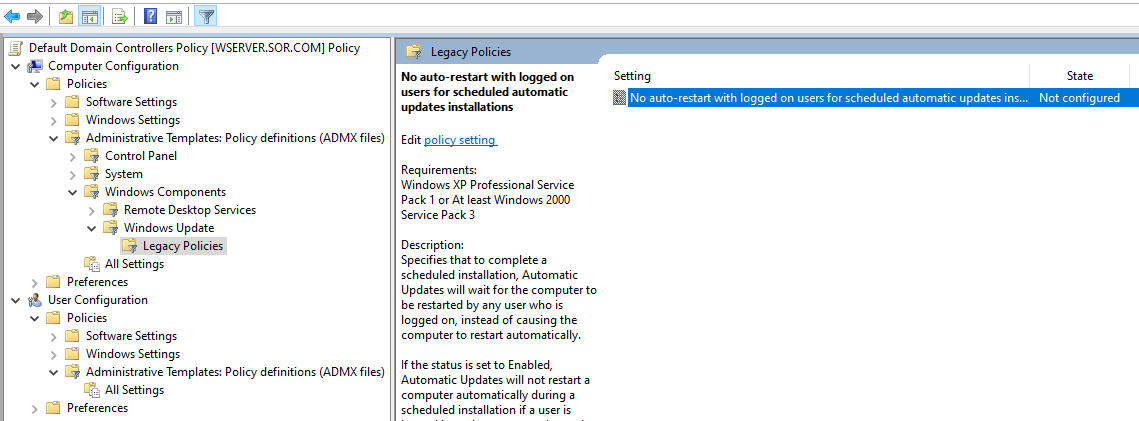

7. Evitar reincicios de equipos por actualizaciones.¶

Nos ayudará a impedir que mientras haya un usuaro registrado en el equipo se reinicie el equipo por una actualización.

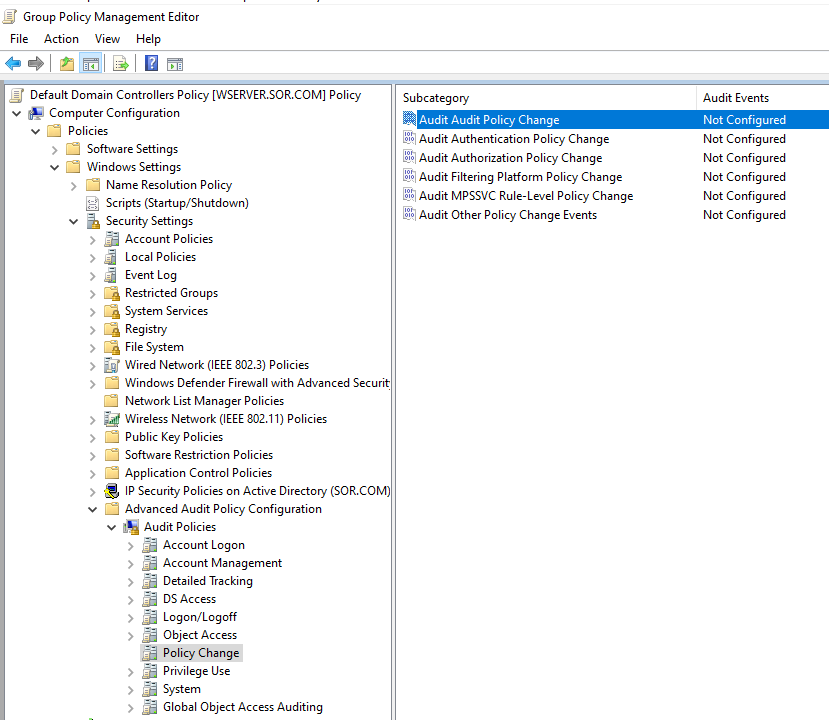

8. Generar alertas cada vez que alguiente cambia o crea una GPO.¶

Es importante llevar una auditoría de nuestro sistema.

Una cosa habitual que puede crear un atacante son GPOs o modificarlas para sus fines, por tanto es importante tener registrada esta actividad.